Аналитический центр компании InfoWatch провел исследование инцидентов информационной безопасности, повлекших утечки из государственных организаций коммерческих компаний по вине привилегированных пользователей.

В категорию привилегированных пользователей входят системные администраторы, топ-менеджеры, отдельные подрядчики и другие категории лиц, имеющие расширенные права доступа в информационные системы, полномочия по изменению конфигураций назначения прав администраторов другим пользователям. Рассматривались как умышленные, так и случайные нарушения, информация о которых была размещена в средствах массовой информации и иных открытых источниках.

Сегодня в любой относительно крупной компании есть различные типы учетных записей с привилегированными правами: аккаунты локальных администраторов суперадминистраторов, записи аварийного доступа и ряд других. При этом, по мере развития партнерских связей и форм аутсорсинга, правами привилегированного доступа наделяют все больше подрядчиков.

Для защиты постоянно растущего, все более сложного корпоративного парка привилегированных аккаунтов в интересах безопасности компании нужны средства управления расширенными учетными записями. Но во многих компаниях до сих пор контроль привилегированного доступа не налажен вовсе или осуществляется в ручном режиме.

Отсутствие систематического контроля за привилегированными учетными записями резко повышает риск злоупотреблений со стороны пользователей и может приводить росту утечек конфиденциальных данных, в том числе в результате случайных действий. К тому же, неконтролируемые привилегированные аккаунты – это всегда привлекательная мишень для хакеров. Компрометация таких учетных записей извне может привести к самым тяжелым последствиям для компании, вплоть до взятия под контроль ее информационной инфраструктуры злоумышленником.

Результаты исследования

Как посчитали аналитики InfoWatch, по итогам 2018 г. в мире доля утечек информации ограниченного доступа, случившихся по вине привилегированных пользователей информационных систем и различных корпоративных архивов, во всей совокупности зарегистрированных утечек, составила 5,1%. В России процент утечек в результате действий привилегированной части пользователей оказался почти вдвое выше, составив 9,6% (Рисунок 1).

Рисунок 1. Распределение утечек по виновникам, 2018 г.

На наш взгляд, такой разрыв может быть связан с тремя факторами. Во-первых, в распределении публичных инцидентов в России уже традиционно доля утечек по вине внутренних нарушителей намного выше, чем в мире. Если крупные компании в целом довольно неплохо научились справляться с внешними угрозами, то противодействие внутренним нарушениям на разных уровнях зачастую оказывается более нетривиальной задачей, так как здесь успех зависит не только от эффективности технических средств, но и от зрелости процессов, а также от системности мероприятий, направленных на повышение уровня «цифровой гигиены» пользователей и воспитание культуры обращения с данными. Во-вторых, мировую картину опубликованных утечек во многом формируют США, Великобритания и другие развитые страны с длительным опытом внедрения ИТ и средств ИБ.

Как следствие, в глобальном распределении доля утечек по вине привилегированных пользователей относительно невысока. В-третьих, можно говорить о более педантичном отношении западных пользователей к доверенной им информации – длительное воспитание уважения к ней подкреплено довольно строгим законодательством в области защиты данных. Россия в этом отношении еще не достигла зрелости.

При этом надо учитывать то, что в России отсутствует привычная для западных стран практика оповещения об инцидентах – за неразглашение утечки не предусмотрено жесткой ответственности. Обычно у нас не принято «выносить сор из избы», факты утечек стараются скрывать от регуляторов и потребителей, что, естественно, может существенно искажать реальную картину нарушений. Зачастую общественности об утечке из той или иной организации становится известно от третьих лиц или когда компании, допустившей нарушение, трудно скрыть от правоохранительных органов факт мошеннического использования данных.

ЯСНО: Управляющая одним из отделений Россельхозбанка в Краснодарском крае незаконно оформляла кредитные договоры, используя персональные данные ничего не подозревающих граждан. Всего женщина обманула 22 человека, получив 9,8 млн рублей. Суд приговорил ее к реальному сроку заключения - 3,5 года.

России 61,5% утечек по вине привилегированных пользователей составляют умышленные случаи. Это немного выше, чем в мире (Рисунок).

Рисунок 2. Распределение утечек по умыслу, 2018 г.

abc30: Бывший директор по налогам баскетбольного клуба Sacramento Kings Джеффри Дэвид обвиняется в мошенничестве. Используя персональные данные президента клуба и подделав его подпись, Дэвид перенаправил спонсорские платежи на собственный счет. Ущерб составил $13,4 млн. С целью его возмещения на продажу выставлено имущество проворовавшегося топ-менеджера.

На первый взгляд, утечки, случившиеся в результате умышленных действий привилегированных сотрудников, представляют главную опасность для организаций. Но нельзя недооценивать тяжесть последствий случайных инцидентов. Непредумышленные утечки могут ложиться на организацию не менее тяжким грузом. Здесь можно говорить о ряде неприятных итогов – удар по репутации, длительные тяжбы, выплата крупных штрафов и компенсаций.

Healthcare IT News: Личные данные примерно 2,4 млн пациентов попали в Сеть после того, как администратор телемедицинской компании Hova Health неверно настроил базу данных MongoDB. В хранилище была такая информация, как имена пациентов, идентификационные коды, номера страховых полисов, даты рождения и адреса. Помимо этого, найдены хэшированные пароли учетных записей администраторов.

Довольно показательными являются разрезы утечек по типам инцидентов. Высокий процент утечек, сопряженных с деструктивными действиями привилегированных пользователей, может свидетельствовать как о привлекательности данных для нарушителей, так и говорить об ослаблении мер контроля пользовательских действий. Случаи мошенничества, когда данные сливаются по заказу или используются для наживы (оформление кредитов, получение услуг на основе чужих данных, слив инсайдерской информации), с участием российских привилегированных пользователей происходят в 1,5 раза чаще, чем в глобальном масштабе (Рисунок 3).

Рисунок 3. Распределение по типам инцидентов, 2018 г.

Недобросовестные привилегированные пользователи, убедившись в отсутствии должного контроля за информационными активами компании, стараются воспользоваться имеющимися лазейками для получения выгоды на основе конфиденциальной информации.

Нижегородская правда: Бывший руководитель одного из подразделений администрации Нижнего Новгорода имел доступ к информационным системам по учету объектов недвижимости и земельных участков. За взятку в размере 1,2 млн рублей чиновник согласился в течение года передавать информацию ограниченного доступа заинтересованному риэлтору. Работнику мэрии грозит от 8 до 15 лет лишения свободы и крупный штраф.

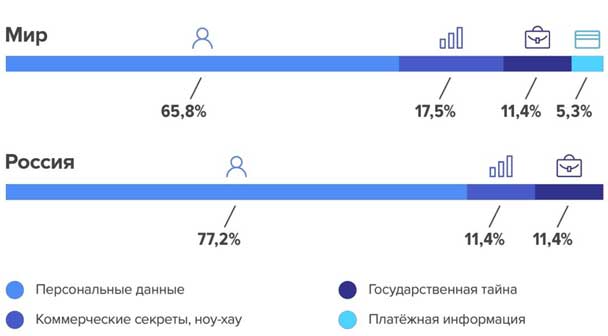

- России более ¾ всех утечек по вине привилегированных пользователей связаны с нарушением конфиденциальности персональных данных (Рисунок 4). В мировом распределении ПДн - это также доминирующий тип скомпрометированной информации. При этом в России не выявлено случаев компрометации платежных данных по вине привилегированных пользователей, что может быть связано с относительно надежной защитой такого типа информации от инсайдеров в крупных

банках и ряде других организаций. Доля утечек коммерческих секретов в мире выше, что можно объяснить более конкурентной средой: в такой обстановке ценность внутренней информации о бизнесе и производственных процессах особенно высока, и всегда найдутся желающие заполучить ее. Отдельные топ-менеджеры и руководители среднего звена зарубежных компаний, имея прямой доступ к корпоративной тайне, вступают на преступный путь, соблазненные перспективами получения более интересной работы или крупного вознаграждения от конкурентов своего предприятия.

Рисунок 4. Распределение по типам данных, 2018 г.

Chron: Крупная нефтесервисная компания TechchipFMC подала в суд на бывшего исполнительного вице-президента Самика Мухержи и конкурирующую структуру McDermott International. По данным истцов, Мухержи скопировал тысячи конфиденциальных документов за день до того, как покинул TechchipFMC. В заявлении утверждается, что Mcdermott, куда перешел Мухержи, уже использует украденную им информацию в своих целях.

Что касается отраслевого распределения, то в мире наибольший процент утечек по вине привилегированных пользователей приходится на государственные организации. В России сомнительную пальму первенства в аналогичном разрезе удерживают муниципальные учреждения (Рисунок 5).

Рисунок 5. Отраслевое распределение утечек, 2018 г.

РАПСИ: Высокопоставленная сотрудница министерства финансов США арестована по так называемому «российскому делу», касающемуся финансовых транзакций лиц из администрации Дональда Трампа. По данным прокуратуры, обвиняемая копировала секретную информацию на флэш-карту, фотографировала многие документы и отправляла их журналистам по защищенному каналу.

Банкфакс: В Бийске Алтайского края вынесено предупреждение женщине, работавшей заместителем руководителя одной из общественных организаций. Как выяснилось, она передавала персональные данные сотрудников и посетителей представителям генерального консульства Польши.

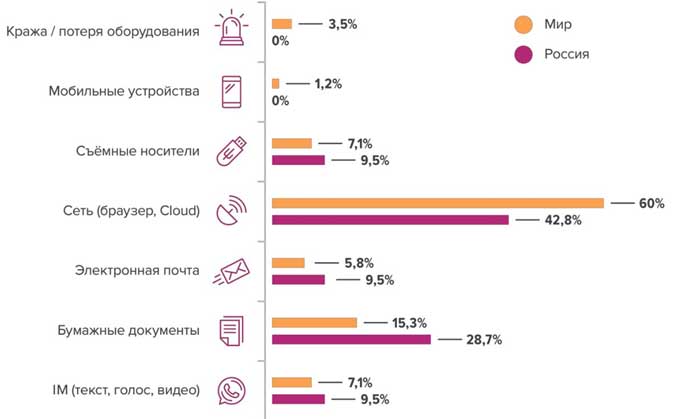

Распределение каналов утечек по вине владельцев привилегированных аккаунтов имеет существенные различия в России и в мире. Обращает на себя внимание то, что в России меньше процент инцидентов, случившихся через Сеть. При этом отечественных компаниях привилегированные пользователи чаще, чем за рубежом, компрометируют информацию через бумажные документы, электронную почту и сервисы мгновенных сообщений (Рисунок).

Рисунок 6. Распределение по каналам, 2018 г.

DataBreaches.net: Департамент здравоохранения и социального обслуживания

пожилых граждан штата Миссури сообщил, что из-за халатности подрядчика

были скомпрометированы данные более 10 тыс. человек. Выяснилось, что

подрядчик, работавший над информационной системой департамента,

хранил защищенную информацию в электронной файловой системе

без установки защиты в виде пароля. Таким образом, в свободном доступе

оказались имена, даты рождения, идентификационные номера

государственных служб и некоторое количество номеров социального

страхования(SSN).

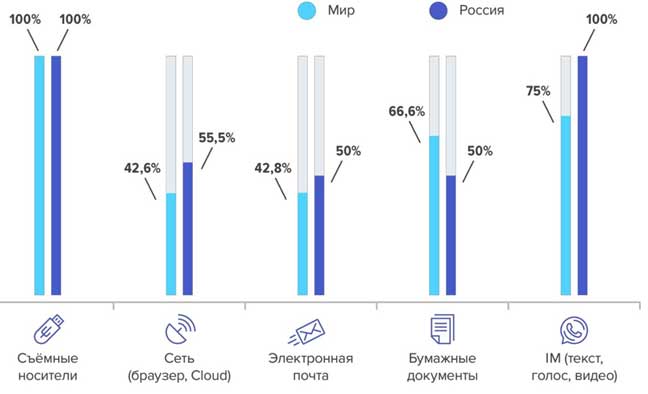

Как правило, привилегированные пользователи имеют доступ к самым ценным сведениям в организации. В их руках могут быть рычаги воздействия на информационные системы с данными множества сотрудников и клиентов, электронные ключи к хранилищам с коммерческими секретами и производственными ноу-хау, инструменты доступа к платежным сведениям и государственной тайне. Наиболее показательно канальное распределение умышленных инцидентов. Посмотрим, через какие каналы привилегированные инсайдеры и подрядчики чаще сливают данные злонамеренно (Рисунок 7).

Рисунок 7. Доля умышленных утечек по отдельным каналам, 2018 г.

Судя по этим диаграммам, излюбленными средствами для нарушителей как глобальном, так и в российском масштабе стали флэшки и другие съемные накопители, а также сервисы мгновенных сообщений. Сетевой канал и электронная почта используются не так активно. Вообще, «привилегированный злоумышленник» - это, как правило, лицо, достаточно подкованное в вопросах организации внутренних процессов и зачастую технически грамотное. Поэтому таким людям обычно не составляет большого труда определить уязвимые места в системе защиты информации. В результате нарушители выбирают те каналы, которые плохо контролируются, и стараются действовать незаметно.

Information Commissioner's Office: В Великобритании Даррен Харрисон (Darren Harrison), в недавнем прошлом заведующий учебной частью начальной школы Айлворта (Isleworth Town Primary School), отстранен от работы и оштрафован за нарушение закона о защите данных. Проведенный в школе ИТ-аудит показал, что Харрисон, используя USB-накопитель, закачивал на сервер большое количество персональных данных школьников. Выяснилось, что вся информация получена им на предыдущих местах работы.

Комсомольская Правда: В Магнитогорске осуждена бывшая начальница местного отделения Пенсионного фонда России Любовь Штейн. По версии следствия, она, в частности, передавала сотруднику одного из банков персональные данные граждан из базы ПФР. Штейн приговорена к трем годам четырем месяцам лишения свободы условно. Также она на два года дисквалифицирована как государственная служащая.

Заключение и выводы

- рискам утечек конфиденциальной информации, связанным с действиями привилегированных пользователей, службам безопасности целесообразно подходить как к отдельной категории. Топ-менеджерам, ИТ-администраторам и доверенным подрядчикам для эффективной работы требуются расширенные полномочия по работе с хранилищами данных, внесению изменений в различные системы, назначению ролей другим пользователям. Но эти требования не должны вступать в противоречия с правилами корпоративной безопасности. По мере более интенсивной генерации данных, повышения их ценности, усложнения информационной инфраструктуры, все более важную роль играет контроль над учетными записями с расширенными полномочиями, включая контроль удаленного доступа.

По результатам исследования можно сделать вывод о серьезной угрозе, которую для корпоративных информационных активов несут как преднамеренные, так случайные действия владельцев привилегированных учетных записей. Ценность данных в цифровую эпоху настолько высока, что утечки по вине привилегированных пользователей могут стать непоправимым ударом по бизнесу. Поэтому собственникам компаний целесообразно руководствоваться старой истиной - «доверяй, но проверяй».

Очевидно, что бизнес должен придерживаться стратегии непрерывного контроля привилегированного доступа. Это необходимо не только для предотвращения внутренних угроз, но и с целью отражения внешних атак, направленных на компрометацию привилегированных учетных записей. Получив доступ расширенному аккаунту, злоумышленник открывает для себя широчайшее поле для преступлений. Если компания не реализует такую стратегию, то выглядит чрезвычайно уязвимой, поскольку многие внешние атаки и внутренние нарушения в таком случае могут оставаться незамеченными.

Целесообразно на регулярной основе проводить ревизию спектра привилегированных аккаунтов, определять пользователей с избыточным доступом, ограничивать их полномочия. В рамках защиты привилегированных аккаунтов от взлома целесообразно использовать многофакторную аутентификацию и сложные пароли.

Но ключевые мероприятия предполагают внедрение ряда специализированных решений. Сегодня крупным и средним компаниям целесообразно перейти на средства автоматизированного контроля пользователей с привилегированными правами. Бизнесу требуются решения с возможностью детального анализа событий, создания отчетов, ведения расследований по инцидентам с участием операторов расширенных аккаунтов. Подобные решения класса Privileged Access Management (PAM) в сочетании системами предотвращения утечек и анализа поведения пользователей, а также инструментами по защите от внешних угроз помогут создать эффективный комплекс противодействия нарушениям различного характера.

Подготовлено порталом Аllinsurance.kz